Cybersecurity Operation Center (SOC)

XDR + SIEM + SOAR + AI

Pracując zawodowo przy różnych projektach, stworzyłem SOC na własne potrzeby do celów naukowo-badawczych. Założenie miałem jedno: robimy to tak jak dla dużej firmy. Wybór padł na chmurę - szybki audyt środowiska (Windowsy, Microsoft Office, urządzenia mobilne), rzut oka na ranking SIEM i naturalnym wyborem okazało się w środowisko Azure w licencji Microsoft 365 E5. W między czasie pojawiły się nowe regulacje NIS2 dla firm od UE więc pomyślałem sobie - robimy to!

Nie mogłeś zrobić taniej na jakimś PC?

Mogłem, ale to nie byłoby w pełni pro. Prawo wymaga serwerowni Tier3 dla pełnej zgodności, a celem projektu nie jest kolejna polska druciarnia, tylko rozwiązanie klasy enterprise. Poza tym chce mieć pełne HA, DR i CDN przy retencji logów do 5-10 lat.

Dlaczego Azure? Jest tyle rozwiązań.

Mam już infre na Microsofcie i chcę mieć wszystko natywnie w jednym (XDR, SIEM, SOAR, skaner podatności) razem z zarządzeniem tożsamością (IAM, PAM) i AD z kontrolą wersji urządzeń (Intune) plus DLP i CRM przy jednokrotnym logowaniu (SSO).

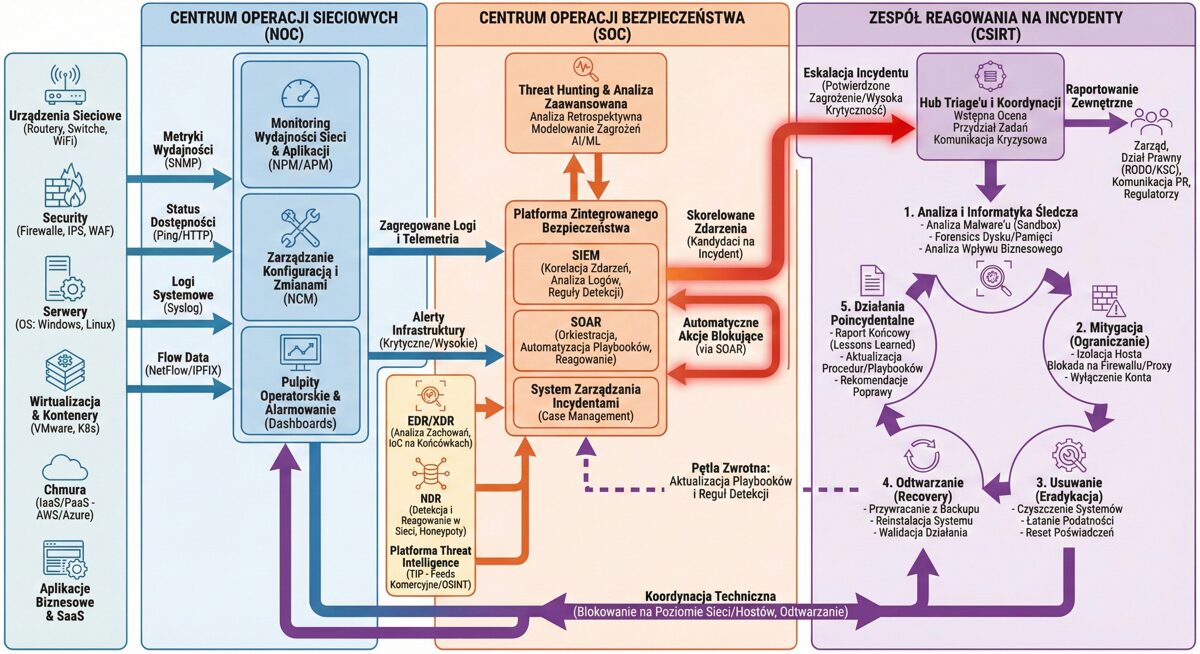

Jakie masz zespoły w swoim SOC'u?

Chwila, spojrzę w lustro i już widzę - inwestora, właściciela produktu, pm'a, architekta, admina, analityka, inżyniera rul i soar'a. Najgorszy to manager - ciągle wymyśla nowe KPI, ale dyrektor stopuje szalone zapędy ;)

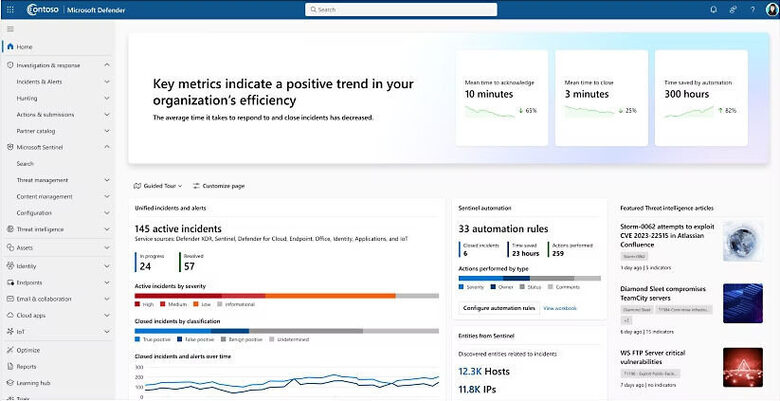

Konsola główna

Wygodą natywnego rozwiązania jest wszystko w jednym na jednej zunifikowanej konsoli od XDR, przez SIEM i SOAR po skaner podatności w trybie rzeczywistym (w odróżnieniu od Qualysa).

chmura Microsoft Azure

+ sztuczna inteligencja AI

Sentinel SIEM

Platforma SIEM. Zbiera logi z urządzeń, normalizuje je i koreluje.

Przykłady firm wykorzystujących

Microsoft Azure i Sentinel

Według danych na 2025 rok, z rozwiązań Microsoft Azure korzysta ponad 560 tysięcy firm na całym świecie, w tym ponad 95% przedsiębiorstw z listy Fortune 500. Poniżej tylko niektóre wybrane przykłady.

Coca-Cola

Wykorzystują Sentinela do konsolidacji operacji bezpieczeństwa i monitorowania globalnej infrastruktury.

IKEA

Zastąpili tradycyjne rozwiązania on-premise (lokalne), aby uzyskać lepszą widoczność w chmurze i zautomatyzować reagowanie na incydenty.

Heineken

Wykorzystuje Sentinela w ramach szerszej transformacji cyfrowej, aby chronić swoje łańcuchy dostaw i dane operacyjne.

Dell

Używają Sentinela do ochrony swojej wewnętrznej infrastruktury oraz pracowników zdalnych na całym świecie.

ASOS

Gigant e-commerce, który potrzebował rozwiązania skalowalnego, radzącego sobie z ogromnym ruchem sieciowym i transakcyjnym (tzw. cloud-native).

Lenovo

Przeszli transformację cyfrową, włączając Sentinela jako kluczowy element swojego centrum operacji bezpieczeństwa (SOC).

AT&T

Nie tylko korzystają z narzędzia wewnętrznie, ale zintegrowali je ze swoimi usługami zarządzanego bezpieczeństwa (MSSP) dla klientów biznesowych.

Fujitsu

Globalny integrator IT, który wykorzystuje Sentinela do monitorowania środowisk hybrydowych (swoich i klientów).

AMD

Producent procesorów używa chmury Microsoftu do projektowania czipów i Sentinela do ochrony tej własności intelektualnej.

FedEx

Klasyczny przykład migracji z "ciężkiego", starego systemu SIEM na Sentinela, aby przyspieszyć analizę zagrożeń w logistyce.

Siemens

Wykorzystuje rozwiązania Microsoftu do ochrony środowisk IT oraz OT (Operational Technology - systemy przemysłowe/fabryczne).

Bridgestone

Producent opon używa Sentinela do ochrony swoich inteligentnych fabryk i danych z połączonych pojazdów.

Allianz

Globalny gigant ubezpieczeniowy. Przeszli na Sentinela, aby skonsolidować widok bezpieczeństwa dla swoich jednostek w 70 krajach.

Vodafone

Wykorzystują m.in. Sentinela w ramach szerszej współpracy z Microsoftem przy tworzeniu bezpiecznych sieci dla biznesu.

NBA

Liga NBA przeniosła znaczną część operacji do Azure, a Sentinel chroni dane meczowe, statystyki i platformy streamingowe.

GSK

Brytyjski gigant farmaceutyczny, wykorzystuje narzędzia Microsoft Security do ochrony globalnej sieci badawczej.